1398-05-23

اخبار

بازدید : 1073

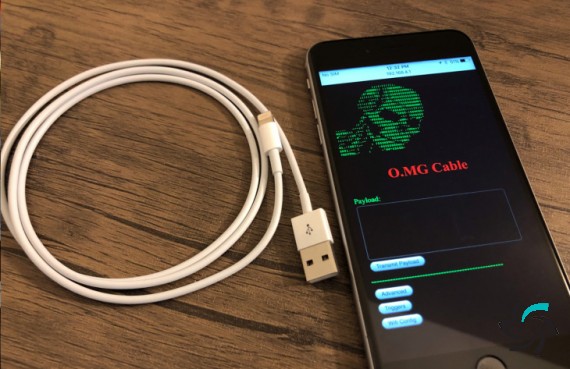

هک کامپیوتر با کابل شارژر آیفن

هک کامپیوتر با کابل شارژ لایتنینگ دستساز آیفون

بهتازگی هکری توانسته است با اتصال یک کابل شارژ لایتنینگ دستساز آیفون به کامپبوتر، آن را هک کند. این کابل شباهت زیادی به کابل اصلی دارد.

اکثر افراد تصور میکنند که کابلهای شارژ خطری ندارند و از آنها بدون هیچ تعللی برای شارژ گوشی خود یا انتقال دادهها به کامپیوتر استفاده میکنند؛ اما تعدادی از هکرها در یک پروژهی هک قصد دارند چنین تصوری را تغییر دهند و کاربران را از خطرهای بالقوهی کابلهای شارژ مخرب آگاه کنند.

هکری به نام MG در صفحهی توییتر خود، ویدیویی از یک کابل شارژ لایتنینگ بهظاهر معمولی و بیخطر منتشر کرده که فرستندههای کوچک امواج وایفای در آن تعبیه شده و زمانیکه به کامپیوتر متصل میشود، این امکان را برای هکر نزدیک کامپیوتر فراهم میکند تا درست مانند زمانیکه درحال کار با کامپیوتر است، فرمانهای مختلفی اجرا کند.

ظاهر و عملکرد این کابل که کابل O.M.G نام دارد، تقریبا تفاوتی با کابل شارژ اصلی آیفون ندارد؛ تنها کاری که هکر برای نفوذ به کامپیوتر کاربر با استفاده از این کابل خطرناک باید انجام دهد، تعویض آن با کابل اصلی شارژ است. در مرحلهی بعدی هکر با استفاده از کامپیوتری در محدودهی امواج وایفای ارسالشده از سوی کابل (یا دستگاهی که به یک شبکه وایفای نزدیک کامپیوتر متصل شده است) پیلودهای مخرب (دستورهایی که میتواند برای انجام فعالیتهای مخرب به کار گرفته شوند) را بهصورت بیسیم به کامپیوتر کاربر انتقال میدهد؛ این پیلودها میتواند فرمانهای از پیش تنظیمشده یا کدی باشند که خود هکر آنها را ایجاد کرده است.

هنگامی که کابل به کامپیوتر متصل شود، هکر میتواند با ارسال صفحههای فیشینگ با ظاهری کاملا واقعی برای کاربر قربانی، کنترل کامپیوتر او را از راه دور در دست گیرد یا کامپیوتر را قفل کند تا زمانیکه کاربر گذرواژهی خود را با برای ورود به سیستم وارد میکند، به گذرواژهی او دست پیدا کند.

MG در نخستین تلاش خود برای هک کامپیوتر با استفاده از کابل شارژ، کابل شارژ آیفون لایتنینگ اپل را انتخاب کرده است، اما فرستندههای کوچک وایفای میتوانند در هر کابل شارژی مخفی شوند؛ بنابراین این روش هک میتواند کامپیوترهای زیادی را در معرض خطر هک قرار دهد.

MG در رابطه با این روش هک این چنین گفته است:

این کابل میتواند برای ارسال پیلودها در چند پلتفرم نیز به کار گرفته شود و فرستندههایی که ساختهام میتوانند در کابلهای شارژ USB مختلف تعبیه شوند. کابلهای شارژ اپل دشوارترین کابل برای تعبیهی این فرستندهها هستند و موفقیتآمیز بودن عملکرد فرستندههای وایفای در این کابلها دلیل خوبی برای کارآمدبودن آنها است.

MG بهعنوان یکی از ردتیمرهای (ردتیمر به عضوی از شرکتها و سازمانها، معمولا سازمان یا شرکتها که حفظ امنیت اطلاعات برای آنها اهمیت زیادی دارد، گفته میشود که سعی میکند حملات سایبری را شبیهسازی کنند تا آسیبپذیریها و حفرههای امنیتی را تشخیص دهند) رسانهی ورایزون (Verizon) هر روز در ساعتهای کاری خود تلاش میکند به روشهای هک مبتکرانهای دست یابد و قبل از اینکه هکرها آسیبپذیرهای امنیتی را کشف کنند، از وجود آنها مطلع شود و آنها را برطرف کند.

MG معتقد است با اینکه کابلهای شارژ مخرب او یک پروژهی شخصی هستند، اما میتواند به ردتیمرها برای یافتن روشهای مقابله با تهدیدها کمک کند.

وی دربارهی این موضوع میگوید:

ما دریافتیم که از سختافزاری میتوان برای هککردن استفاده کرد که هر کاربری به دفعات از آن استفاده میکند و بیشتر مواقع کاربران متوجه خطرهای احتمالی استفاده از آن نیستند؛ همین موضوع میتواند طرز فکر شما را در مورد تاکتیکهای دفاعیتان تغییر دهد. روشهای دفاعی آژانس امنیت ملی بهعنوان یک سازمان امنیتی مهم از بیش از ۱۰ سال پیش تاکنون تغییر زیادی نکرده است؛ اما این موضوع در مورد مدلهای تهدیدی (روشهای کشف حفرهها و آسیبپذیریهای امنیتی که هکرها با دیدگاه خود آنها را تشخیص دادهاند و بیان و اولویتبندی کردهاند) صدق نمیکند؛ زیرا برخی از آنها رایج و متداول نیستند.

امروزه بیشتر مردم درمورد اتصال فلش مموری به کامپیوتر کمی بااحتیاط عمل میکنند و هر فلشی را به کامپیوتر خود متصل نمیکنند، اما کسی احتمال نمیدهد که یک کابل شارژ هم میتواند خطرناک باشد؛ همین موضوع میتواند فرصتی برای آموزش هکرها برای هک با استفاده از روش یادشده فراهم کند و این آموزش میتواند در سطوح پیشرفته نیز ارائه شود.

MG هزاران دلار پول و ساعتهای بیشماری را به کارکردن روی پروژهی خود اختصاص داده است. تعبیه و مخفیکردن فرستندههای وایفای روی هر کابل چهار ساعت طول میکشد و برای نوشتن برخی از کدها و توسعهی روشهای دستیابی به اطلاعات، از چند هکر دیگر نیز کمک گرفته است. درضمن MG قصد دارد در آیندهی نزدیک کابلهای دستساز خود را بهصورت آنلاین و رایگان به شرکتکنندگان یکی از بزرگترین گردهماییهای هکرهای جهان یعنی کنفرانس امنیت کامپیوترDef Con بفروشد. البته کابل O.MG هنوز کامل نشده است و MG برای تقویت کارایی و ویژگیهای این کابل در آینده، روی آن کار میکند. او میگوید که ارائهی نسخهی نهایی کابل شاررژش به زمانیکه برای این کار اختصاص میدهد و منابع در اختیار او بستگی دارد؛ او مدعی است که برنامهها و فکرهای زیادی برای این کابل دارد و همهی آنها را عملی خواهد کرد.

اخبار ای تی، اخبار شبکه های کامپیوتری، شبکه های کامپیوتری، نصب و راه اندازی شبکه های کامپیوتری، پشتیبانی شبکه های کامپیوتری،پشتیبانی شبکه، شرکت پشتیبانی شبکه، قرارداد پشتیبانی شبکه، خدمات شبکه، راه اندازی شبکه، شرکت نصب و راه اندازی شبکه های کامپیوتری، نصب شبکه، راه اندازی شبکه، پشتیبانی شبکه، فروش سوئیچ سیسکو، سیسکو ریفر، فروش سرور اچ پی، سرور اچ پی dl380، سرور اچ پی dl360، سرور رکمونت اچ پی، سرور HP، راه اندازی سرور اچ پی، فروش سرور HP، بهترین قیمت سرور اچ پی،کمترین قیمت سرور اچ پی، تجهیزات سرور اچ پی، هارد sas، هارد سرور اچ پی، رم سرور اچ پی، پاور سرور اچ پی، سوئیچ 2960 سیسکو،لینک فروش سوئیچ های سیسکو، سوئیچ سیسکو ریفر، قیمت سوئیچ سیسکو، قیمت سوئیچ سیسکو ریفر، قیمت سوئیچ سیسکو نیو،سیسکو، بهترین قیمت سوئیچ سیسکو، سوئیچ شبکه سیسکو، ماژول سیسکو، ماژول استک سیسکو، stack ماژول، sfp ماژول، اکتیو شبکه، پسیوشبکه، زیرساخت شبکه، کابل کشی شبکه، پیمانکار شبکه، فروش تجهیزات شبکه، سرور HPML30G10، قیمت سرورHPML30G10، سرور HPML110G9، قیمت سرورHPML110G9، فروش فایروال فورتی گیت، فروش فایروال فورتی نت، فروش فایروال فورتی وب، فروش فایروال FortiWeb400D، فروش محصولات FortiNet، فروش رک، فروش رک سرور، فروش رک دیواری، فروش رک ایستاده، رک سرور، رک ایستاده، رک دیواری

خدمات شبکه , نصب و راه اندازی شبکه , سرور , پشتیبانی شبکه , راه اندازی شبکه , اجرای شبکه , فروش تجهیزات شبکه , قرارداد پشتیبانی شبکه , راه اندازی اتاق سرور , راه اندازی سرور روم , اجرای زیرساخت شبکه ,